Một số lưu ý cho ứng dụng Node.Js an toàn hơn

1. Chống DOS, DDOS hay brute-force mật khẩu

Chúng ta sẽ giới hạn số lượng request (trên 1 địa chỉ IP trong một khoảng thời gian nhất định) để đề phòng server Node của chúng ta lăn ra chết khi phải hứng chịu các cuộc tấn công từ chối dịch vụ (DOS, DDOS). Việc implement cũng không hề khó nhọc một chút nào với việc dùng cách package npm có sẵn.

|

Ở ví dụ trên chúng ta chỉ cần cài đặt package express-rate-limit” và config cấu hình cho middleware để lọc các request. Ở trên chúng ta chỉ cho phép 1 địa chỉ IP request tối đa 100 lần trong vòng 15 phút. Nếu vượt quá giới hạn nói trên, server ngay lập tức sẽ trả về status code 429 TOO MANY REQUESTS.

Chúng ta có thể cài đặt số lượng request tôi đa với mỗi routes là khác nhau.

|

2. Lọc dữ liệu người dùng gửi lên server

Đừng bao giờ tin dữ liệu người dùng nhập vào, lọc dữ liệu ở phía client chỉ có tác dụng với người dùng thông thường.

Các lỗ hổng nổi tiếng và rất nguy hiểm khai thác sự hớ hênh trên không thể không kể đến XSS, SQL Injection, …

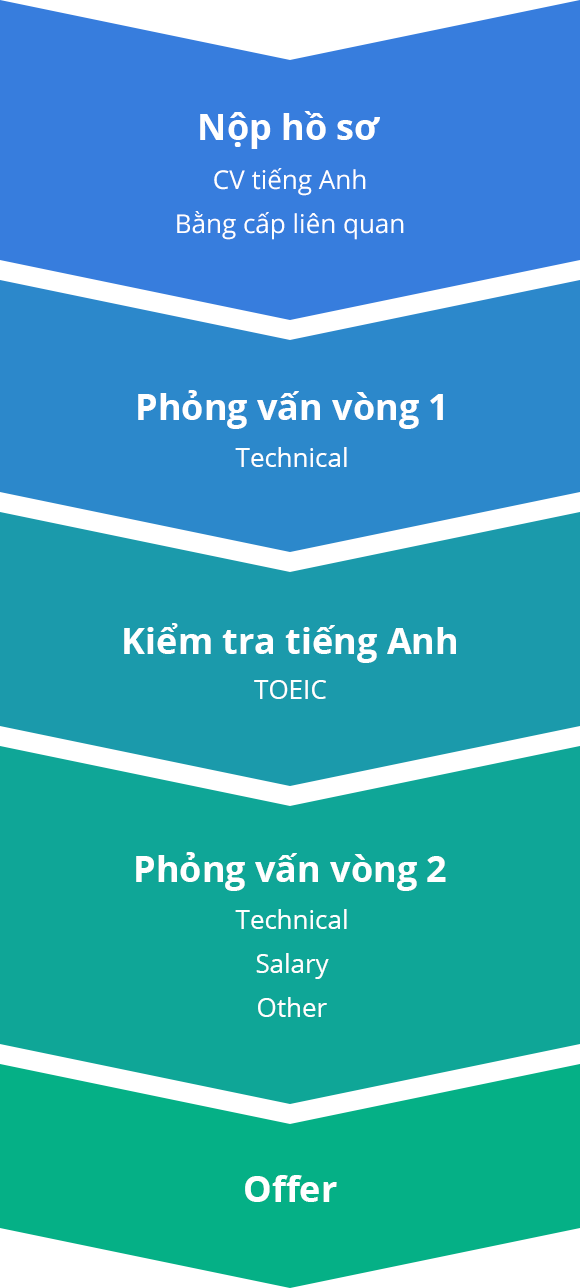

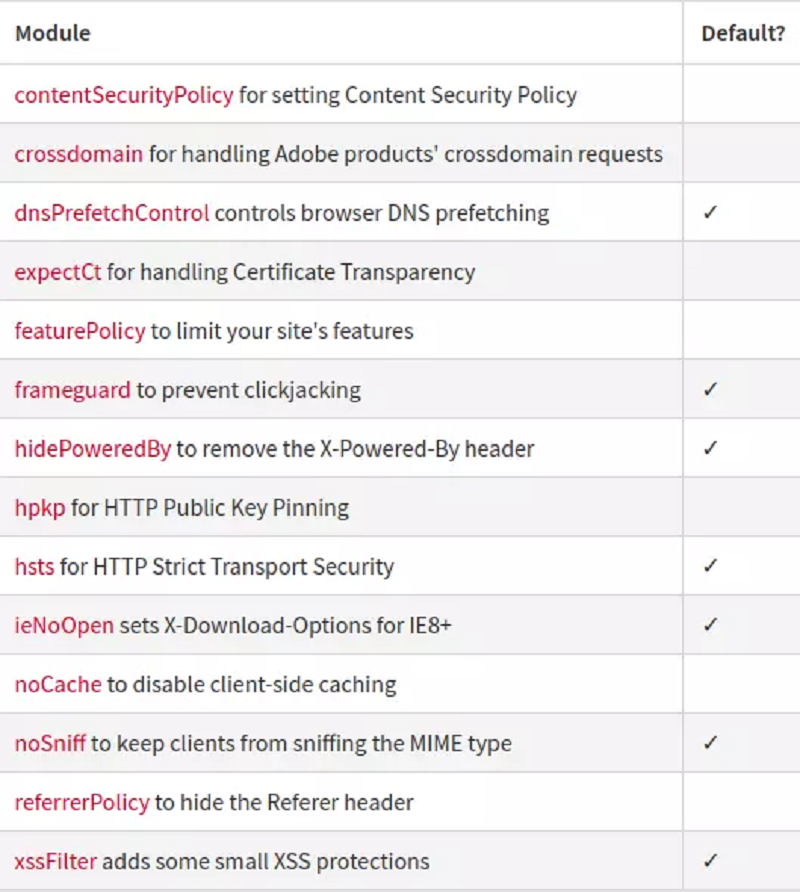

Sử dụng helmet

Helmet là một package npm, gồm 14 middleware nhỏ ở trong giúp xử lý, lọc các HTTP header độc hại (nhằm khai thác lỗ hổng XSS hay clickjacking, …).

| const express = require(‘express’) const helmet = require(‘helmet’) const app = express() app.use(helmet()) |

Các tùy chọn mặc định của Helmet khi sử dụng câu lệnh app.use(helmet()). Nếu muốn bạn có thể lựa thêm nhiều tùy chọn, chi tiết bạn có thể tham khảo ở Github.

Sử dụng express-validator để data gửi lên server

Giá trị dữ liệu mà người dùng submit form lên server hoàn toàn có thể là chuỗi rỗng, không đủ độ dài, hay chứa các đoạn mã nguy hiểm (ký tự đặc biệt, ..).

|

Ở ví dụ trên, req.body.username và req.body.password sẽ được kiểm tra xem có rổng hay không (password thì thêm điều kiện ít nhất 6 ký tự) cũng với đọc lại lọc, chuyển đổi các ký tự đặc biệt có thể ẩn tàng là 1 đoạn mã khai thác. Server sẽ trả về status code 422 nếu dữ liệu không thỏa mãn điều kiện.

Chúng ta cũng có thể dùng check thay vì body, hàm check sẽ kiểm tra không chỉ req.body mà còn tất cả các giá trị req.cookies, req.headers, req.params hay req.query.

Ngoài các hàm có sẵn, express-validator còn cho phép chúng ta có thể custom middleware để lọc dữ liệu.

|

Sử dụng thư viện ORD/ODM để chống SQL/NoSQL Injection

Ví dụ như Sequelize, Knex, mongoose, … Tuyệt đối đừng dùng kiểu câu truy vấn bằng bằng chuỗi Javascript kiểu như, rất tù vì phải nối chuỗi JS mà lại không đảm bảo. Các thư viện họ có hàm gọi rất tiện lợi mà lại đảm bảo an toàn hơn.

|

3. Sử dụng https

Với http, dữ liệu từ các client gửi lên server hoàn toàn ‘trong sáng’ và có thể bị hacker bắt và đọc được toàn bộ. Các trình duyệt như Chrome, Firefox, … cũng sẽ hiển cảnh báo khi truy cập vào các website sử dụng http. Với Https, dữ liệu truyền lên server sẽ được mã hóa và tránh khỏi sự dòm ngó từ kẻ xấu.

Để sử dụng https cho website một cách đơn giản, nhanh chóng. Chúng ta có thể sử dụng 2 dịch vụ rất phổ biến sau đây.

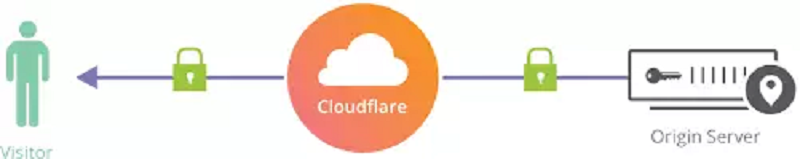

- Cloudflare: Là 1 dịch vụ bên thứ 3, người dùng sẽ truy cập qua Cloudflare về sau đó được điều hướng tới website của bạn. Chứng chỉ, mã hóa, vân vân, mây mây Cloudflare sẽ lo hết, bạn chỉ đơn giản là đăng ký 1 acccount Cloudflare miễn phí và config 1 số thông tin như địa chỉ IP, tên domain vào là xong.

- Let’s encrypt: Là dịch vụ cung cấp chứng chỉ TSL/SSL (HTTP + SSL/TSL = HTTPS) của tổ chức Internet Security Research Group (ISRG). Chúng ta có thể dùng tools cerbot để tạo chứng chỉ TSL/SSL cho website của mình. Điểm hạn chế là chứng chỉ được cấp chỉ có giá trị trong 90 ngày, sau 90 ngày thì chúng ta phải thực hiện việc gia hạn chứng chỉ.

4. Sử dụng biến môi trường

Tuyệt đối không đưa những biến quan trọng, bí mật như secret key, mật khẩu database, … hiển thị ở trong mã nguồn. Hãy đưa các biến đó vào trong file .env (đưa file .env vào .gitignore). Sau đó lấy biến ra bằng lệnh process.env.[tên_biến]

|

5. Dùng brcrypt hoặc pbkdf2 để băm mật khẩu

Không nên sử dụng các hàm băm đã lỗi thời như SHA1, MD5, thư viên Crypto mặc định của Node.JS hay cả những hàm băm khá ‘hiện đại’ như SHA-256 để băm mật khẩu. Vì các hàm băm nêu trên một là rất yếu, 2 là không phù hợp để dùng cho việc băm mật khẩu (Số Hash/giây cao). Brcrypt và Pbkdf2 có chỉ số Hash/giây cao hơn đồng nghĩa với việc hacker muốn tấn công bằng phương pháp từ điển cầu vồng thì mất nhiều công sức, thời gian hơn so với việc sử dụng các hàm băm khác.

6. Giới hạn kích thước payload request gửi lên server

Giới hạn kích thích payload từ phía client gửi lên server cũng là một cách nhằm ngăn chặn các cuộc tấn công DOS/DDOS (bắt server sử lý 1 lượng dữ liệu lớn thay vì gửi thật nhiều request).

|

Nguồn: hybrid-technologies